Код: Выделить всё

apt install strongswanКод: Выделить всё

vim /etc/ipsec.confКод: Выделить всё

conn rw-base

fragmentation=yes

dpdaction=clear

dpdtimeout=90s

dpddelay=30s

conn l2tp-vpn

also=rw-base

leftsubnet=%dynamic[/1701]

rightsubnet=%dynamic

leftauth=psk

rightauth=psk

type=transport

auto=add

ike=aes128-sha1-modp1024,3des-sha1-modp1024,aes128-sha256-modp3072

esp=aes128-sha1-modp1024,3des-sha1-modp1024,aes128-sha256-modp3072

Общий ключ следует указать в файле /etc/ipsec.secrets, добавив в него следующую строку:

Код: Выделить всё

%any %any : PSK "admin_padonak"Код: Выделить всё

openssl rand -base64 18Код: Выделить всё

systemctl restart strongswan-starterКод: Выделить всё

apt install xl2tpdКод: Выделить всё

vim /etc/xl2tpd/xl2tpd.confКод: Выделить всё

[global]

port = 1701

auth file = /etc/ppp/chap-secrets

access control = no

ipsec saref = yes

force userspace = yes

[lns default]

exclusive = no

ip range = 192.168.7.2-192.168.7.45

local ip = 192.168.7.1

lac = 192.168.0.1

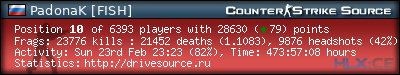

name = padonak

ppp debug = yes

pppoptfile = /etc/ppp/options.xl2tpd

length bit = yes

require authentication = yes

flow bit = yesПараметр auth file указывает на файл с данными для аутентификации, а pppoptfile - набор опций для PPP-соединения, которое используется внутри L2TP-туннеля, name - имя сервера, которое будет использоваться для поиска аутентификационных данных в файле chap-secrets.

Опции local ip и ip range отвечают за локальный адрес сервера в VPN-сети и диапазон адресов для выдачи удаленным клиентам. Здесь можно использовать два подхода: выдавать клиентам адреса из диапазона локальной сети офиса и включить ProxyARP, в этом случае настраивать маршрутизацию на клиентах не требуется, они будут как-бы включены в общую сеть офиса на канальном уровне (L2), либо выдавать адреса из непересекающегося диапазона и использовать маршрутизацию

Код: Выделить всё

cd /etc/pppКод: Выделить всё

cp options options.xl2tpdКод: Выделить всё

vim /etc/ppp/options.xl2tpdКод: Выделить всё

asyncmap 0

auth

crtscts

lock

hide-password

modem

mtu 1460

lcp-echo-interval 30

lcp-echo-failure 4

noipx

noccp

proxyarp

refuse-pap

refuse-chap

refuse-mschap

require-mschap-v2

multilink

mppe-stateful

ms-dns 8.8.8.8

ms-dns 8.8.4.4

Код: Выделить всё

systemctl restart xl2tpdКод: Выделить всё

hudoy padonak Pa$$word_1 *Код: Выделить всё

semenov padonak Pa$$word_2 192.168.7.47Для доступа к L2TP-серверу следует разрешить в брандмауэре входящие подключения к портам 500 UDP, 1701 UDP и 4500 UDP.